Especialistas em cibersegurança descobriram um trojan bancário cujas campanhas massivas estão ativas principalmente no Brasil. O Ghimob deriva da versão móvel do Guildma e infecta celulares quando usuários clicam em links falsos de pagamentos de dívidas enviados por e-mail.

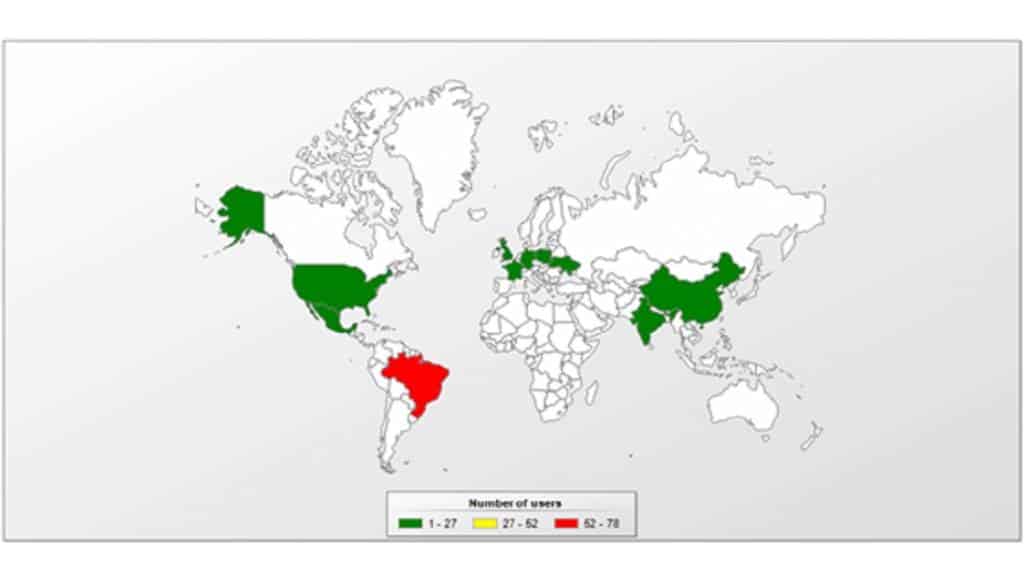

Os alvos do ataque, que se estende a outros países da América Latina, África e Europa, são corretoras de valores e de criptomoedas, fintechs e bancos.

Ao ser instalado em um smartphone, o trojan de acesso remoto (RAT – Remote Access Trojan) envia mensagens ao cibercriminoso com detalhes do aparelho infectado, informações da tela de bloqueio de segurança e a lista de aplicativos instalados. Assim, o Ghimob atua como um espião e fornece o que um hacker precisa para acessar as aplicações de bancos e prejudicar os usuários.

Celulares podem ser infectados quando o usuário abre uma mensagem sobre dívida e clica em um link malicioso. Imagem: Pxhere/Reprodução

“Um trojan com alcance global para realizar fraudes no mobile banking era um desejo de longa data dos cibercriminosos latino-americanos. Já tivemos o Basbanke e o Brata, mas estes atuam mais focados no mercado brasileiro. Por isso, o Ghimob é o primeiro pronto para ser internacionalizado e acreditamos que isso não vá demorar, uma vez que ele compartilha a mesma infraestrutura do Guildma”, comenta Fabio Assolini, especialista de segurança da Kaspersky no Brasil.

Infecção de smartphones

Os cibercriminosos usam o trojan para acessar remotamente o aparelho infectado e fazer transações em nome da vítima. Em comparação com o Brata ou Basbanke, outra família de trojans bancários móveis originária do Brasil, Ghimob é muito mais avançado e mais rico em recursos.

Quando o dono do celular clica no e-mail malicioso recebido, o instalador GHimob APK é baixado e, caso seu downloado seja aceito, a instalação começa.

E-mail com link malicioso engana o usuário ao se passar por cobrança de dívida. Imagem: Kaspersky/Reprodução

O Ghimob também pode destravar o celular, mesmo que o dono do aparelho tenha definido uma senha ou um padrão de desenho de bloqueio. Assim, consegue evitar a detecção de fraude por tecnologias, como fingerprint e um sistema antifraude (detecção por comportamento do usuário).

No momento em que as transações estão em curso, os hackers inserem uma tela preta, branca ou algum site em tela cheia para mascarar a atividade. “A tela preta ainda é usada para forçar a vítima a usar a biometria para destravar a tela e, assim, roubar esta forma de autenticação”, alerta Assolini.

Mapa mostra lugares onde ocorreram ataques do Ghimob. Imagem: Kaspersky/Reprodução

Mapa mostra lugares onde ocorreram ataques do Ghimob. Imagem: Kaspersky/Reprodução

De acordo com os especialistas em cibersegurança, o que chama ainda mais a atenção no caso do Ghimob é a lista extensa de aplicativos que podem ser espionados, que chega as 153 aplicações móveis. Apenas no Brasil, 112 apps de instituições financeiras podem ter suas credenciais de seus clientes roubadas.

Para complicar o cenário, a ameaça pode afetar 13 apps de criptomoeda de diversos países e nove aplicações de sistemas internacionais de pagamento.

Além disso, também não estão livres o mobile banking de instituições que operam na Alemanha (5), Portugal (3), Peru (2 ), Paraguai (2), Moçambique (1) e Angola (1).

“Recomendamos que as instituições financeiras acompanhem essas ameaças de perto para aprimorar seus processos de autenticação e tecnologias antifraudes com dados de inteligência de ameaças. Compreender sua ação é a maneira mais eficaz de mitigar os riscos desta nova família de RAT móvel”, destaca Assolini.