A empresa de segurança Check Point Research (CPR) descobriu um novo malware oculto em apps na Google Play Store. O “Clast82”, como foi chamado pelos pesquisadores, é um “dropper”, um tipo de ameaça criada para introduzir outro malware em um aparelho infectado.

O Clast82 conseguiu se esquivar das proteções da Play Store e infectar aparelhos com um outro malware chamado AlienBot Banker, que concede aos cibercriminosos acesso intrusivo às contas bancárias das vítimas, bem como o controle total de seus smartphones. A CPR encontrou o Clast82 em dez aplicativos utilitários, abrangendo funções como gravação de tela ou VPN.

Além disso, o Clast82 é composto por um trojan de acesso remoto móvel (MRAT) capaz de controlar o dispositivo com o TeamViewer (um app legítimo para acesso remoto a sistemas), para que os cibercriminosos tenham acesso ao aparelho como se o tivessem em suas mãos.

Dez aplicativos envolvidos

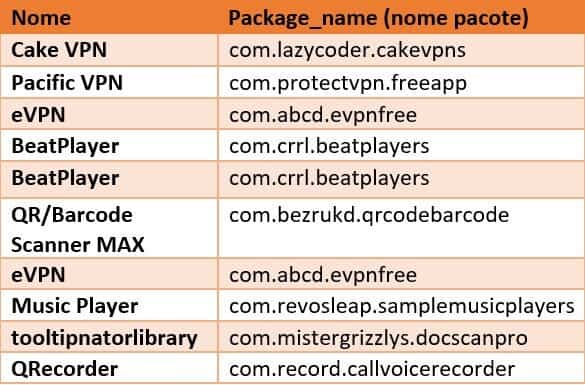

Entre os aplicativos contaminados com o Clast82 estão clientes para VPNs, reprodutores de mídia e leitores de códigos de barra/QR. Essa é a lista dos apps infectados:

- Cake VPN

- Pacific VPN

- eVPN (duas versões)

- BeatPlayer (duas versões)

- QR/Barcode Scanner MAX

- Music Player

- tooltipnatorlibrary

- QRecorder

O Google foi informado a respeito dessas descobertas em 28 de janeiro deste ano, e em 9 de fevereiro confirmou que todos os aplicativos contaminados com o Clast82 foram removidos da sua loja.

“O cibercriminoso por trás do Clast82 conseguiu contornar as proteções da Google Play Store usando uma metodologia criativa. Com uma simples manipulação de recursos de terceiros facilmente acessíveis, como uma conta GitHub ou uma conta FireBase, ele conseguiu desviar-se das proteções da Google Play Store”, explica Aviran Hazum, diretor de pesquisa de ameaças móveis da Check Point.

“As vítimas pensaram que estavam baixando um aplicativo inofensivo do Android, mas o que realmente receberam foi um trojan perigoso que foi diretamente para suas contas bancárias. A capacidade do dropper de passar despercebido demonstra a importância de se ter uma solução de segurança móvel”, afirma.

Fonte: Check Point Research