Cibercriminosos estão comprometendo o software de serviços Windows Internet Information Services (Windows IIS), adicionando um falso aviso de certificado expirado que faz o usuário baixar um instalador malicioso. Com o golpe, os agentes mal-intencionados conseguem acessar de forma remota o dispositivo da vítima.

Segundo pesquisadores da Malwarebytes, especializada em segurança digital, os operadores por trás da atividade visam servidores Windows voltados para a internet. “Eles usaram principalmente ataques de desserialização, para carregar uma plataforma de malware personalizada e completamente volátil, feita sob medida para o ambiente Windows IIS”.

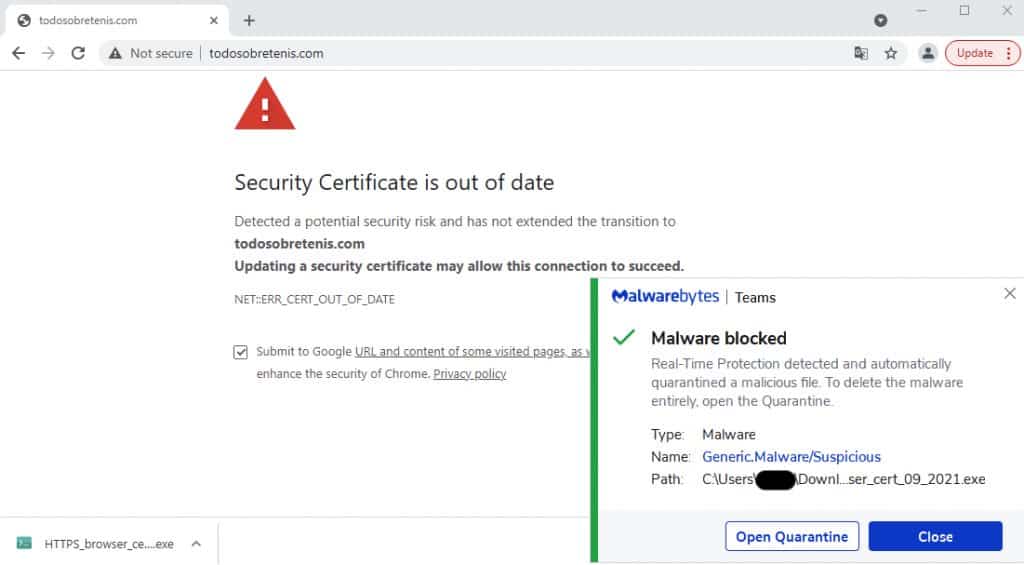

O Windows IIS é um software de serviços da empresa americana incluído em todas as versões do sistema operacional, desde o Windows 2000, XP e Server 2003. A mensagem que aparece nas falsas páginas de erro de expiração de certificado sinalizam a detecção de um “potencial risco de segurança” e “não extensão de transição para [nome do site]”.

Em seguida, o falso aviso sugere que atualizar um certificado de segurança pode permitir que a conexão seja bem-sucedida. É mostrada a informação: NET::ERR_CERT_OUT_OF_DATE.

Acesso remoto via TeamViewer

Os pesquisadores de segurança apontaram que o malware entra na máquina da vítima por meio de um instalador de falsa atualização que a vítima usa ao receber o falso aviso. A carga útil que invade os sistemas infectados é o TVRAT (também conhecido como TVSPY, TeamSpy, TeamViewerENT ou TeamViewer RAT).

Este malware é projetado para fornecer a seus operadores nocivos acesso remoto total aos hosts infectados. Ele instala e inicia silenciosamente uma instância do software TeamViewer (um app legítimo para acesso remoto a sistemas, muito usado para trabalhos e estudos a distância).

Após ser iniciado, o servidor TeamViewer entra em contato com um servidor de comando e controle (C2), o que permite aos invasores saberem que podem assumir remotamente o controle total do computador da vítima.

Em informação mais recente, a Malwarebytes disse que o TeamViewer parece ter desativado a capacidade de ser instalado o TVRAT para ficar online e se conectar ao seu servidor C2.

O TVRAT apareceu pela primeira vez em 2013, quando foi entregue por meio de campanhas de spam como anexos maliciosos que enganavam os alvos para habilitar macros do Office.

Leia mais:

- Malware em apps na Play Store permitia ataque a contas bancárias

- Ataque da Mão Fantasma: novo golpe brasileiro rouba a vítima diante dos próprios olhos

- Microsoft anuncia Windows por streaming; saiba como vai funcionar

Microsoft corrigiu falha

Ao que tudo indica, o método usado pelos invasores para comprometer os servidores IIS ainda não é conhecido. Porém uma das maneiras que os invasores encontram para violar um servidor IIS do Windows é por meio da exploração de uma vulnerabilidade crítica wormable encontrada na pilha de protocolo HTTP (HTTP.sys), disponível publicamente desde maio.

A Microsoft corrigiu a falha de segurança (rastreada como CVE-2021-31166) durante a atualização de maio e disse que ela afeta apenas as versões 2004 e 20H2 do Windows 10 e as versões 2004 e 20H2 do Windows Server. Não houve registro de nenhuma atividade mal-intencionada abusando dessa falha em circulação desde então.

Possivelmente, a maioria dos alvos em potencial deve estar a salvo de ataques, já que os usuários domésticos do Windows 10 devem usar as versões mais recentes e atualizadas do sistema. Além disso, segundo especialistas, não é comum as empresas usarem as versões 2004 e 20H2 do Windows Server.

Windows ISS na mira dos criminosos

No entanto, outras falhas foram exploradas por cibercriminosos que tiveram como alvo os servidores Windows IIS, sendo um deles um grupo de ameaças persistentes avançadas (APT) rastreado como Praying Mantis (Louva-Deus) ou TG1021. É o que aponta um relatório recente da empresa de segurança israelense Sygnia.

Os atores do Praying Mantis usaram o acesso fornecido pelos servidores IIS hackeados para realizar tarefas maliciosas adicionais. Dentre elas, coleta de credenciais, além de reconhecimento e movimento lateral nas redes de seus alvos (quando um invasor usa contas não confidenciais para obter acesso a contas confidenciais em toda a rede).

Já assistiu aos nossos novos vídeos no YouTube? Inscreva-se no nosso canal.

Imagem: solarseven/Shutterstock