Uma campanha de malware “fleeceware” do Android envolveu cerca de 470 aplicativos na Play Store que foram baixados 105 milhões de vezes por aparelhos de todo o mundo. Segundo relatório da empresa de segurança Zimperium, a atividade criminosa pode ter conseguido roubar centenas de milhões de dólares.

Chamada de “Dark Herring” pelos pesquisadores da Zimperium, a campanha começou há quase dois anos, com sua mais antiga atuação registrada em março de 2020. O fleeceware se baseia em programas que se aproveitam do período de testes gratuitos para aplicar cobranças indevidas aos usuários, mesmo após a desinstalação ou exclusão dos aplicativos.

Leia também:

- Criminosos burlam Google Play Store com apps falsos e roubam dados bancários de 300 mil usuários

- Avast: apps enganosos na Play Store e App Store lucram mais de R$ 2 bilhões

- De graça, “pero no mucho”: saiba se defender dos fleecewares, apps pagos que oferecem teste sem cobranças

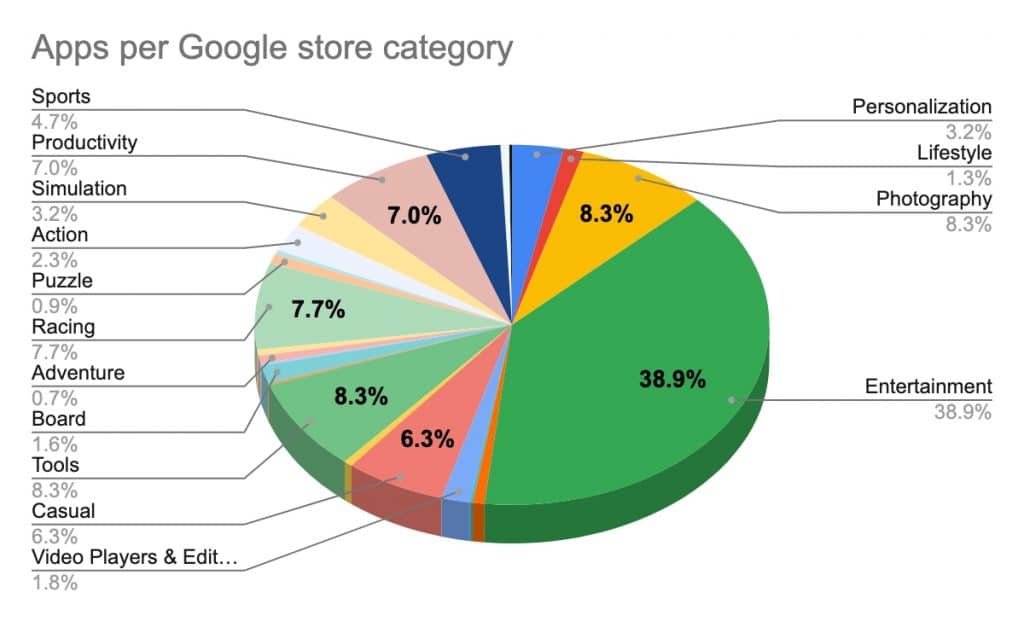

No relatório, foi explicado que os 470 aplicativos realmente funcionaram como prometido – como jogos, aplicativos de entretenimento, ferramentas de produtividade, filtros de fotos e assim por diante. Entretanto, eles também enviaram muitos usuários para páginas da web enganosas, adaptadas aos idiomas e países de residência dos usuários para apresentar um perfil o mais confiável possível.

Essas páginas pediam aos usuários para que digitassem seus números de telefone, simulando uma “verificação”. Porém, tudo não passava de um cadastro para cobranças recorrentes que custavam em média US$ 15 por mês (cerca de R$ 81 em valores atuais) por meio do Direct Carrier Billing (DCB).

Campanha extensa e bem-sucedida

O DCB é uma opção de pagamento móvel que permite que as pessoas comprem conteúdo digital na Play Store, que é cobrado no saldo pré-pago ou na conta pós-paga. Foram 70 países onde usuários instalaram aplicativos fraudulentos (incluindo o Brasil). Devido à falta de proteção ao consumidor referente a esses tipos de golpes de cobrança direta via operadora, há destaque para Índia, Paquistão, Arábia Saudita, Egito, Grécia, Finlândia, Suécia, Noruega, Bulgária, Iraque e Tunísia.

De acordo com os pesquisadores, a campanha de malware Dark Herring é uma das mais extensas e bem-sucedidas que já existiram. Tanto por conta do grande número de aplicativos Android envolvidos, quanto por causa do alto valor roubado, na casa de centenas de milhões de dólares.

Sua forma de atuação é semelhante ao funcionamento do Apple Pay ou Google Pay, mas as cobranças aparecem na conta telefônica do usuário, não em uma conta Apple ou Google. Em vez de limpar o dinheiro da vítima, como um trojan bancário faria, o Dark Herring vasculha a conta da operadora de celular da pessoa, cobrando taxas extras recorrentes que o usuário pode não perceber.

Passando despercebido

Os próprios aplicativos não atacam os telefones e não contêm nenhum código malicioso – provavelmente, dessa forma conseguiram passar pelas verificações de malware da Play Store. Na verdade, muitos dos melhores mecanismos de detecção de malware dos aplicativos antivírus para Android também não parecem ser capazes de os sinalizar.

Agora, os aplicativos maliciosos já não estão na Google Play Store, mas ainda podem ser encontrados em outros ambientes da internet, de acordo com a Zimperium. A empresa é parceira do Google e membro da Google App Defense Alliance, cujo objetivo é resolver problemas de malware na Play Store.

Nesta lista do GitHub, você pode pesquisar para conferir se tem um deles instalado em seu aparelho Android. Uma dica para fazer essa pesquisa é abrir a página em um navegador desktop, pressionar Ctrl+F e digitar o nome de um aplicativo suspeito.

Já assistiu aos novos vídeos no YouTube do Olhar Digital? Inscreva-se no canal!