O grupo cibercriminoso Lapsus$ alega ter obtido acesso ao servidor interno do Azure DevOps, gerenciador de projetos da Microsoft, e roubado dados referentes aos códigos-fonte de Bing, Cortana e diversos softwares da companhia. A empresa americana não confirmou a violação do servidor, mas disse estar ciente do evento, afirmando que o caso está em investigação.

O suposto ataque foi divulgado pela primeira vez no domingo (20). Em seu canal no Telegram, os agentes do Lapsus$ publicaram uma captura de tela mostrando os repositórios de código-fonte internos da empresa.

Na imagem, é possível verificar o projeto referente ao código-fonte da Cortana, junto com alguns do Bing como Bing_STC-SV, Bing_Test_Agile, BingCubator e Bing_UX.

Já no dia seguinte, então, o Lapsus$ divulgou um torrent para um arquivo compactado de 9GB. Segundo o grupo, ele contém o código-fonte de mais de 250 projetos pertencentes à Microsoft — 90% dos códigos-fonte referentes ao Bing e cerca de 45% do Bing Maps e Cortana.

Talvez como uma forma de informar à Microsoft a identidade da conta comprometida, o Lapsus$ não obscureceu as iniciais “IS” na captura de tela. A medida, no entanto, pode ser apenas uma forma de provocação, como o grupo fez com a Nvidia, entre outras vítimas.

Ainda que o Lapsus$ indique que apenas parte dos códigos-fonte foi vazada, estima-se que o arquivo contenha 37 GB de dados desse tipo da empresa americana, de acordo com a publicação Bleeping Computer.

A captura de tela mostrando o que seria o sistema interno da Microsoft foi removida pelo grupo no Telegram. Os hackers, no entanto, prometem publicar novamente a imagem em breve.

Legitimidade da captura de tela

O Olhar Digital conversou com o especialista em cibersegurança Luli Rosenberg, hacker ético e professor do centro de pesquisa CySource no Brasil, sobre a legitimidade do print. Na visão de Luli, embora não seja possível cravar ainda se a captura do Lapsus$ é verdadeira ou não, o fato de a Microsoft ter aberto investigações sobre o caso indica que a imagem possa ter procedência.

“Não dá para afirmar com precisão, mas pode ser, sim, um ataque legítimo”, afirma o especialista. “Inclusive saiu a notícia de que a Microsoft está investigando, então alguma coisa tem. A pergunta que fica no ar, na minha opinião, é o porquê deles terem excluído a imagem. Não sei se é uma jogada para ficar o suspense no ar ou se tem alguma coisa na imagem que não é verdadeira.”

O grupo Lapsus$ possui uma larga audiência no Telegram, com mais de 33 mil assinantes no canal principal e cerca de 8 mil no canal de bate-papo. Por lá, o coletivo anuncia novos vazamentos e ataques, além de conversar com os participantes — os hackers, na verdade, parecem estar satisfeitos com a exposição. “O foco do Lapsus$ é o show”, explica Rosenberg. “Demonstrar o quanto o ramo é volátil, o quanto as empresas, por mais que sejam gigantescas e multimilionárias, estão, no atual momento, suscetíveis a invasões.”

Desde o ano passado, o grupo empreende uma guerra-relâmpago a instituições e empresas. No fim do ano, assumiu a autoria do ataque ao ConectaSUS e ao Ministério da Saúde, e já no início de 2022, reivindicou ataques à gigante sul-coreana Samsung e à Nvidia. A maioria dos ataques tem como alvo repositórios de códigos-fonte.

Sabotagem interna pode estar facilitando ataques

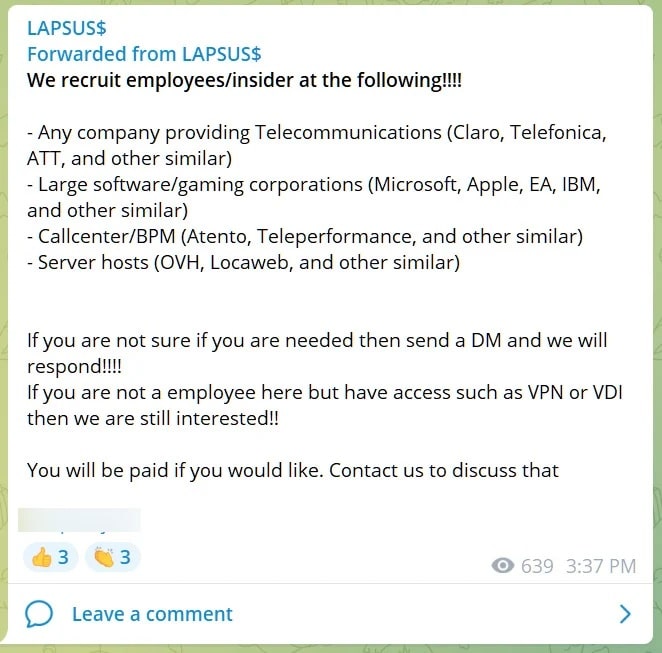

Tirando o ataque à Nvidia, em que o objetivo era o desbloqueio nas placas de vídeo para mineração, o Lapsus$ não esclarece seus objetivos de forma clara. Com efeito, não é possível ainda vaticinar de que forma os agentes conseguem violar a segurança interna das empresas, embora os especialistas tenham suas teorias. Na visão de Rosenberg, por exemplo, as invasões seriam possíveis por três fatores: conhecimento técnico, engenharia social (phishing) e recrutamento de insiders (ou “sabotadores”) nas próprias empresas-alvo.

“Uma semana e meio atrás, eles divulgaram uma mensagem dizendo que eles não querem dados, eles querem pessoas”, explica. “Isso corrobora com a hipótese de que [as invasões] seriam um tipo de suborno. Mas eu acho que, além disso, existem aí muitas superfícies de ataque que são vetores interessantes. Porque não importa o tamanho da empresa. Na Cysource, atuamos com empresas gigantescas e elas estão vulneráveis. Conseguimos encontrar coisas muito grandes em nível internacional.”

A teoria de sabotagem interna explicaria por que alguns dos projetos vazados pelo Lapsus$ contêm emails e identificações utilizadas internamente pelos engenheiros da Microsoft para publicação de apps. Segundo o Bleeping Computer, os projetos seriam utilizados para infraestrutura web, sites ou apps móveis e sem códigos-fonte para softwares de desktop já lançados, como Windows, Windows Server e Microsoft Office.

Ataque à Okta foi estratégico, diz especialista

Rosenberg acredita ainda que o ataque reivindicado à empresa de autenticação Okta nessa segunda-feira (21) é um alvo estratégico para o futuro do grupo. Isso porque o acesso aos dados da companhia pode funcionar como um trampolim para invadir várias empresas.

“Reconhecimento e coleta de dados bem feita são sempre a chave do sucesso tanto para quem protege quanto para quem ataca”, afirma. “Quando temos uma empresa muito central que detém muita informação de grandes clientes, conseguimos invadir esses clientes, o que é um ponto importante na questão técnica. Eles são muito bem direcionados nos alvos estratégicos.”

Crédito da imagem principal: husjur02/Shutterstock

Leia também:

- Lapsus$ ataca Samsung e vaza códigos-fonte do Galaxy

- Lapsus$ ameaça desbloquear placas de vídeo para mineração

- Lapsus$ ameaça vazar 200 GB de dados da Vodafone

Já assistiu aos nossos novos vídeos no YouTube? Inscreva-se no nosso canal!