Na última quinta-feira (17), o Procon de São Paulo (SP) notificou a Apple, a Samsung e a Motorola, pedindo explicações sobre o funcionamento dos sistemas de bloqueio de seus smartphones. A medida tem relação com o aumento de casos de invasões e golpes financeiros de aplicativos de instituições bancárias em aparelhos roubados.

Na mesma semana, o jornal Folha de São Paulo noticiou o caso de um usuário de iPhone em São Paulo, que teve seu smartphone roubado de suas mãos enquanto estava usando-o na rua – ele conferiu, depois, seu extrato bancário e confirmou ser vítima de um dos golpes financeiros mais populares da atualidade: uma transação feita via Pix em valor consideravelmente alto.

Ambas as situações têm relação e, segundo Fabio Assolini, pesquisador sênior de segurança da Kaspersky, a “culpa” disso reside em, bem, todas as partes envolvidas: fabricante do aparelho, empresas que desenvolveram os aplicativos e, em boa parte, o próprio usuário.

Leia também

- Malware “estranho” impede que usuário visite sites piratas

- Tente este truque para evitar ataques de hackers russos

- Malware brasileiro está atacando consumidores; ameaça visa credenciais de bancos e carteiras digitais

Assolini explica que, quando falamos em “roubo de celulares”, este assunto se divide em dois pilares: o primeiro refere-se à situação posicionada acima, quando uma vítima está com o smartphone em uso e um ladrão, por exemplo, passa ao lado e arranca o aparelho das mãos de seu dono.

“Normalmente”, explica o pesquisador, “o smartphone já está desbloqueado nestes casos, pois a vítima o estava usando. Isso facilita o trabalho dos ladrões em ganhar acesso à maioria dos aplicativos instalados no aparelho – incluindo os relacionados a dinheiro, para a prática de golpes financeiros”.

O segundo caso, evidentemente, é quando o aparelho se encontra bloqueado ou sem uso, como se vê em casos de furto: você esqueceu ou descuidou sua atenção de seu smartphone em cima da mesa de um restaurante e outra pessoa o levou embora, por exemplo. Assolini diz que, neste caso, a mesma invasão ainda é possível, mas o ladrão precisará empregar métodos digitais, como o “jailbreak” – ato de liberar o aparelho de amarras digitais impostas por suas fabricantes, mas que tem por consequência quebrar a segurança dele.

“No iOS, o jailbreak permite que o ladrão acesse arquivos de anotação sistêmica onde uma senha é armazenada. No Android, versões mais antigas do sistema permitem até que o ladrão troque a impressão digital cadastrada. De qualquer forma, o ladrão não precisaria nem formatar o aparelho”, explica Assolini.

Em ambas as situações, o problema principal reside no acesso a aplicativos – em especial, os financeiros, nos quais entram apps de bancos, carteiras de criptomoedas e sistemas de processamento digital de valores – os favoritos de golpistas e ladrões. Normalmente, esses apps vêm com uma camada extra de segurança. Em outras palavras: mesmo depois de abrir seu celular, você ainda precisará fazer um login específico dentro do próprio app.

Isso, porém, não é suficiente: “mesmo no caso do app oferecer uma proteção adicional, como os bancos, todos trazem uma opção de acesso via senha numérica”, conta Assolini. “O problema é que as pessoas tendem a anotar senhas no próprio celular, ou elas são fáceis de serem adivinhadas, quebradas ou recuperadas via SMS ou e-mail. E esses dois raramente têm acessos bloqueados [no smartphone]”.

O que o pesquisador quer dizer é que, ainda que exista uma camada extra de segurança empregada pelo aplicativo, ela é fácil de ser transposta pelo invasor que deseja conduzir golpes financeiros. E como os e-mails e aplicativos de mensagens de texto são abertos sem proteção adicional, o hacker pode simplesmente pedir pela recuperação no próprio aparelho, que ainda está em sua posse, para acessar finanças e dados sigilosos de suas vítimas.

Há também a questão de reagir ao roubo de forma apressada por parte da vítima: “normalmente, a primeira ou segunda coisa feita por quem tem o aparelho roubado é ligar para a operadora e comunicar o fato. A empresa vai bloquear o seu número e o IMEI [a sequência numérica que identifica cada aparelho móvel existente – pense nela como a impressão digital de um celular], mas o aparelho continua aberto”, conta o especialista.

Neste caso, o único entrave que você causa a um ladrão é o impedimento das funções telefônicas de um smartphone. IMEIs e linhas bloqueadas não podem fazer ou receber ligações nem mensagens de texto, nem tampouco acessar a rede de internet móvel. Entretanto, Assolini conta que isso é facilmente contornável se o ladrão tiver acesso a uma rede wi-fi. “Havendo internet, ele pode pedir a redefinição da senha pelo próprio e-mail cadastrado no aparelho”. Isso, quando o criminoso não tem acesso a sistemas de desbloqueio de IMEI.

Assolini explica que essa ação é correta, mas não pode ser a única, ainda que muitas vítimas parem o processo de segurança pós-roubo por aqui.

Isso porque contornar medidas de proteção independentes, como as empregadas por apps financeiros, é algo que não exige nenhuma ação específica. Ao contrário da maioria das ameaças investigadas pela Kaspersky – malwares, vírus e golpes de engenharia social -, o que os ladrões desse tipo fazem é, de uma forma resumida, entender um pouco do sistema o qual está atacando, ao invés de empregar softwares invasivos ou algo do gênero.

“O fraudador que quer aplicar golpes financeiros só vai apelar para métodos mais tecnológicos quando esses processos normais falham”, explica Assolini. “Aí sim, ele tenta ataques de phishing, jailbreak – algo muito comum para proprietários de iPhone, onde a senha do iCloud é necessária para desbloquear o aparelho. Mas essa é a última parte do processo, quando tudo o que mencionamos antes já falhou”.

Antes disso, porém, o ladrão vai para a pesquisa comum: além da questão já mencionada da facilidade de recuperação ou definição de uma senha, há também a má prática de configuração de segurança – algo inerente do usuário e também da desenvolvedora de apps.

“A questão do ‘always logged in’ [‘sempre logado’, na tradução direta] é um dos elementos essenciais dos aplicativos mais modernos, que prezam pela fluidez da experiência de usuário. Apps como o Nubank e o Uber, por exemplo, exigem que você insira credenciais apenas no primeiro acesso. Depois, apenas a ação de abrir o app já dá ao golpista o acesso que ele busca às suas finanças, histórico e encomenda de serviços”.

A citação ao Nubank não é à toa, mas está longe de ser exclusiva: o “banco roxinho” que vem se posicionando como um dos líderes do setor de fintechs realmente se loga automaticamente em sua conta, sem pedir senhas ou digitais. É possível contornar isso acessando as configurações do aplicativo e selecionar especificamente a opção de pedir por inserção biométrica (a impressão digital) ou senha numérica em todos os acessos, mas isso deve partir do usuário – algo que, por conveniência da experiência de usuário, tanto ele como a empresa esquecem.

No caso do aplicativo da Uber, não há medida semelhante. Outros bancos digitais, como o C6 Bank, pedem por biometria ou senha em todo acesso, mas apenas um toque na opção “Esqueci a senha” promove o envio de um código via SMS para redefinição.

Sistemas operacionais são apenas parte da proteção

O Olhar Digital buscou a Apple e o Google para esclarecimentos quanto ao que as donas dos sistemas operacionais iOS e Android fazem no que tange à segurança para prevenir invasões ou, no caso de elas ocorrerem, minimizar o impacto causado por golpes financeiros.

Até o fechamento desta matéria, a Apple não respondeu a nossa solicitação, ao passo que o Google listou uma série de medidas disponibilizadas pela empresa para a proteção do usuário.

“O Android foi cuidadosamente desenvolvido para levar proteção a tudo que as pessoas fazem com seus smartphones, como baixar aplicativos, navegar na web ou escolher se querem compartilhar informações”, disse a empresa de Mountain View, via e-mail. “Se algo parecer errado, como um aplicativo suspeito ou um link malicioso, o Android envia alertas e sugestões sobre como proceder. Paralelamente, o sistema de segurança interna do Android protege dispositivos e dados, garantindo segurança, mesmo quando o aparelho não estiver em uso”.

O Google procede a listar recursos como o Google Play Protect, que detecta aplicações maliciosas dentro da Play Store e as elimina da loja, além de alertar o usuário contra instalações vindas de fontes terceiras não confiáveis. Além disso, o posicionamento da empresa também menciona a criptografia sistêmica (em resumo: a proteção de dados é feita pelo Android e nem mesmo os apps instalados do aparelho têm acesso a eles a não ser que o usuário os permita) e a segurança de senhas (quando você armazena uma senha em sua conta e usa o preenchimento automático do Google para preenchê-la, o Android vai comparar as credenciais com uma lista sempre atualizada de materiais comprometidos e violados, alertando você de qualquer problema).

Finalmente, o Google também detalhou um pouco do funcionamento de sua segurança biométrica: “para serem consideradas compatíveis com o Android, as implementações de dispositivos devem atender aos requisitos apresentados em um documento chamado ‘Android Compatibility Definition’ (CDD) e atender aos requisitos mínimos desses componentes nos aparelhos”, explica a empresa. “O Android avalia a segurança de uma implementação biométrica usando segurança arquitetônica e capacidade de falsificação, avaliando três métricas para medir a força de uma implementação biométrica: a taxa de aceitação de spoof (SAR), taxa de aceitação do impositor (IAR) e a taxa de aceitação falsa (FAR)”.

Assolini, da Kaspersky, e o próprio Google, listam algumas medidas já conhecidas do público para dificultar a vida de invasores em potencial: sempre implementar a verificação em duas etapas, configurar o bloqueio automático de tela para o menor tempo possível (o celular “fecha” depois de cinco segundos, por exemplo) e, apesar de ser mais trabalhoso e menos confortável, nunca anotar senhas – especialmente dentro do próprio aparelho – e sempre inseri-las novamente a cada novo acesso.

Nestes pontos, Assolini ainda vai mais longe. O especialista em segurança recomenda a instalação de um software de proteção e gestão de segurança que ofereça recursos que operadoras e fabricantes normalmente não oferecem. Ele cita a suíte da própria Kaspersky, mas também ressalta que outras podem fazer alguns destes serviços. “No nosso caso, por exemplo, há um recurso que faz a formatação completa do aparelho se o ladrão remover o chip da operadora – normalmente, essa é a primeira coisa que eles fazem justamente para evitar problemas de bloqueio de linha ou IMEI e para impedir o monitoramento de localização via 4G”.

Aqui, Assolini é um pouco mais crítico à Apple, já que a ordem dos dispositivos iOS de fábrica impedem a instalação de softwares de segurança que podem adicionar mais peso à proteção do usuário. “No Android, você pode até não encontrar soluções do tipo na Play Store, mas consegue instalá-las por fontes terceiras confiáveis. Já a Apple ‘fecha’ seu ambiente, inibindo a liberdade de escolha do usuário: ou você usa o iCloud, que tem algumas, mas não todas, essas funções, ou arrisca ficar menos protegido”.

O pesquisador ainda ressalta que o bloqueio nativo de aplicações não existe no iOS: “Uber e apps similares estão sempre logados no iPhone, o tempo todo. Não há como prover isso no iOS porque a Apple não permite. Quem tem iPhone está mais vulnerável no momento do roubo do que usuários de Android. E isso é um problema pois, no Brasil, o iPhone é um dos aparelhos mais caros do varejo – logo, quem é dono de um acaba sendo o alvo preferencial de ladrões e golpistas”.

Imagem: Apple/Divulgação

Imagem: Rafael Arbulu/Olhar Digital

Outros recursos provenientes dessas suítes de proteção incluem a seleção por aplicativo de inserção de novas camadas de segurança no acesso (se você quiser que o Nubank e o Uber exijam uma senha específica, mas não, por exemplo, o seu jogo online ou alguma rede social) e a limpeza remota completa de sistema – este último, também oferecido pela Apple e Google, com algumas ressalvas.

“A limpeza remota é um dos artifícios mais úteis, porém menos empregados pelos usuários, que comumente têm alguma esperança de reaver seus aparelhos e, consequentemente, seus dados”, explica Assolini. “O correto é educar as pessoas de que perder seus dados é mais interessante do que tê-los acessados por terceiros. Neste ponto, a Apple traz a função de apagar os dados do aparelho apenas com um login na interface do iCloud – esta opção se apresenta logo de cara”.

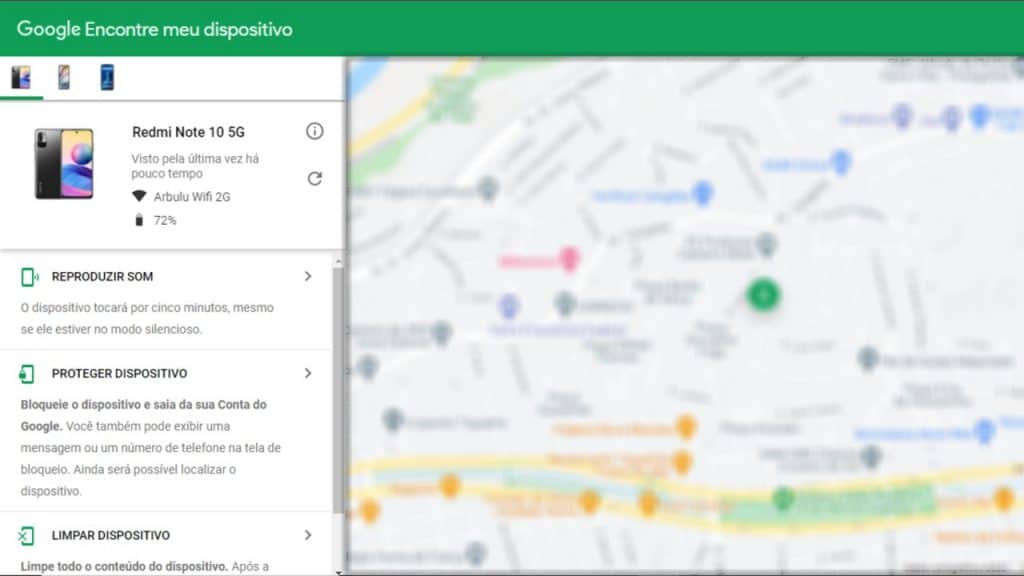

No caso do Google, explica Assolini, o processo é bastante similar: acessando a página de gerenciamento de dispositivos do Android, você consegue listar todos os aparelhos conectados à sua conta do Google, podendo emitir alertas sonoros, ampliar configurações de proteção ou apagar completamente seus dados – o que inclui contas, senhas, cartões armazenados, dados do Google Pay, a localização do aparelho -, essencialmente revertendo-o à condição de fábrica.

Para todos os casos, porém, Assolini diz que uma reformulação completa em práticas de segurança é necessária – envolvendo empresas, desenvolvedoras e usuários. “Uma boa prática é usar a recuperação de senha usando mais de um canal – não ‘SMS OU e-mail’, mas sim ‘SMS E e-mail’, por exemplo. Códigos separados, para o mesmo login”.

Já assistiu aos nossos novos vídeos no YouTube? Inscreva-se no nosso canal!