Siga o Olhar Digital no Google Discover

Em dezembro de 2022 a ISH Tecnologia, empresa de cibersegurança, divulgou uma lista com as 15 vulnerabilidades mais exploradas por criminosos no ano passado.

Ofertas

Por: R$ 481,00

Por: R$ 58,01

Por: R$ 94,05

Por: R$ 60,58

Por: R$ 17,16

Por: R$ 20,79

Por: R$ 3.099,00

Por: R$ 225,90

Por: R$ 241,03

Por: R$ 237,99

Por: R$ 216,11

Por: R$ 79,90

Por: R$ 174,00

Por: R$ 37,99

Por: R$ 94,90

Por: R$ 235,28

Por: R$ 727,20

Por: R$ 2.069,90

Por: R$ 5.489,00

Por: R$ 864,30

Na área da segurança cibernética, entende-se “vulnerabilidade” como uma fraqueza que pode ser explorada por hackers para obter acesso não autorizado a determinado sistema. Isso leva a potenciais execuções de códigos maliciosos, envios de malwares e exfiltração de dados.

Leia mais:

- Malware afeta diversos bancos; veja se o seu está entre eles!

- Hackers vazam dados de contas do Twitter sem motivo aparente

- Vendedor do MercadoLivre é hackeado e golpistas faturam R$300 mil

Confira a lista completa:

ProxyLogon – Ele afeta as versões de 2013, 2016 e 2019 do Microsoft Exchange, aplicação servidora de e-mails. Por meio dela, o atacante é capaz de ignorar a autenticação e, assim, se passar por um administrador. Atualmente, ela lidera o ranking principalmente de ameaças, pela falta de atualizações na infraestrutura interna do programa.

ZeroLogon – Consiste em uma falha de criptográfica no processo de login que, ao ser aproveitada, permite ao invasor se conectar com protocolos remotos de logon de rede.

Log4Shell – Afeta a biblioteca Apache Java, sendo também conhecida como Log4j. Esta biblioteca é utilizada por muitas aplicações da web e por desenvolvedores de software, por esse motivo, é constantemente aproveitada por cibercriminosos.

VMware vSphere Client – Atinge o VMware vSphere, programa de virtualização para nuvem. Serve como “trampolim” para o invasor, dando a ele possibilidade de, pela execução remota de códigos, acessar toda a infraestrutura da organização.

PetitPotam – Presente em servidores Windows que não estão configurados com proteção contra ataques de retransmissão do tipo NTLM. Ela faz com que a autenticação forçada do servidor realize, então, a personificação de usuários e a interceptação de tráfego.

Zoho ManageEngine ADSelfService – Solução de gerenciamento e redefinição de senha para autenticação única do usuário final. Por meio de sua vulnerabilidade, invasores podem criar URLs que burlam a autenticação, que é validada incorretamente. A partir disso, podem explorar comandos como a execução remota de códigos.

ProxyShell – Consiste em três falhas separadas, também do Microsoft Exchange. Semelhante ao Proxy Logon, elas permitem, quando utilizadas em ambientes expostos, controle total dos servidores de e-mail por meio de comandos maliciosos do PowerShell.

Atlassian Confluence Server & Data Center – O programa é uma solução auto gerenciada que oferece às organizações com opções de configuração para atender às demandas de colaboração de diferentes equipes. A vulnerabilidade permite que usuários não autenticados realizem execuções de códigos em todas as instâncias do programa.

Pulse Secure VPN – Essa falha no programa de conexão segura em reuniões remotas e de transferência de dados permite que os hackers consigam acesso à toda a rede das vítimas afetadas. Isso é feito pelo envio de um código especialmente criado para executar leitura arbitrária de arquivos.

Fortinet FortiOS e FortiProxy – Vulnerabilidade no portal da web FortiProxy SSL VPN, permitindo que o invasor remoto baixe arquivos do sistema FortiProxy por meio de solicitações de recursos HTTP criadas.

Folina – Esta falha pode ser encontrada dentro da ferramenta de Diagnóstico de Suporte do Microsoft Windows. Assim, ela atinge, principalmente, programas do Office, como o Word, e os criminosos podem explorar a vulnerabilidade executando código arbitrário com os privilégios do aplicativo de chamada.

Spring4Shell – Afeta o Spring, estrutura de código aberto da plataforma Java (JDK 9+). Permite a execução de códigos de maneira remota.

F5 BIG-IP – Permite que invasores não autenticados com acessos de rede ao sistema BIG-IP executem comandos remotos, entre os quais estão a criação e exclusão de arquivos, e mesmo a desabilitação total de serviços.

Google Chrome – Por meio de uma página HTML criada, ele realiza a corrupção do heap, local da memória do navegador para alocar objetos muito grandes. Foi a nona falha zero day identificada no Chrome em 2022.

Zimbra Collaboration Suite Bugs –. Um usuário erroneamente identificado como administrador pode, por meio da vulnerabilidade, fazer upload de arquivos maliciosos ao sistema, por meio da funcionalidade mboximport recebendo um arquivo ZIP e também permite que um criminoso realize o upload de arquivos arbitrários por meio do amavisd.

Top 10 grupos de ransomwares

Estes ataques são executados por grupos de criminosos especializados, por isso, trouxemos a lista dos maiores hackers de 2022. Somados, os grupos, que possuem origens e estratégias de ataque diferentes, estiveram envolvidos em 3377 incidentes.

O grupo Lockbit lidera a lista e, de maneira interessante, com quase o dobro de incidentes registrados em relação ao segundo colocado. Confira, com a quantidade de ataques de cada um:

- 1° – Lockbit (1261)

- 2° – Conti (674)

- 3° – PYSA (307)

- 4° – Revil (249)

- 5° – BlackCat (222)

- 6° – HiveLeaks (204)

- 7° – Vice Society (127)

- 8° – CLOP (122)

- 9° – AvosLocker (106)

- 10° – Everest (105)

Além disso, a empresa contabilizou, por meio de pesquisa em fontes abertas, 4323 postagens relacionadas a vazamentos de dados em todo o mundo no ano.

Como se proteger

Neste novo ano é muito importante estar atento às formas de proteção para não ter dores de cabeça. Estes grupos costumam se aproveitar de vulnerabilidades antigas que nunca são corrigidas. Até mesmo pelo ponto de vista do cibercriminoso, explorar brechas velhas é muito menos trabalhoso e mais viável do que uma falha nova, ou as conhecidas como “zero day”.

Trouxemos uma lista quatro dicas primordiais para aumentar a segurança contra ransomwares e outros tipos de ataques:

- Utilizar algum método de segundo fator de autenticação para todas as contas utilizadas na organização. Exemplos da autenticação desse tipo são os códigos numéricos e/ou solicitação de digital de serviços de streaming e financeiros, entre outros.

Com seu uso, um cibercriminoso que consegue a senha de um funcionário (por força bruta ou

hacking) não tem acesso aos sistemas da vítima, sendo necessária outra credencial.

- Adotar as principais ferramentas de segurança disponibilizadas no mercado, como programas de firewall, anti-malware e proteção de endpoints, visando proteger o perímetro de todos os dispositivos ligados à empresa.

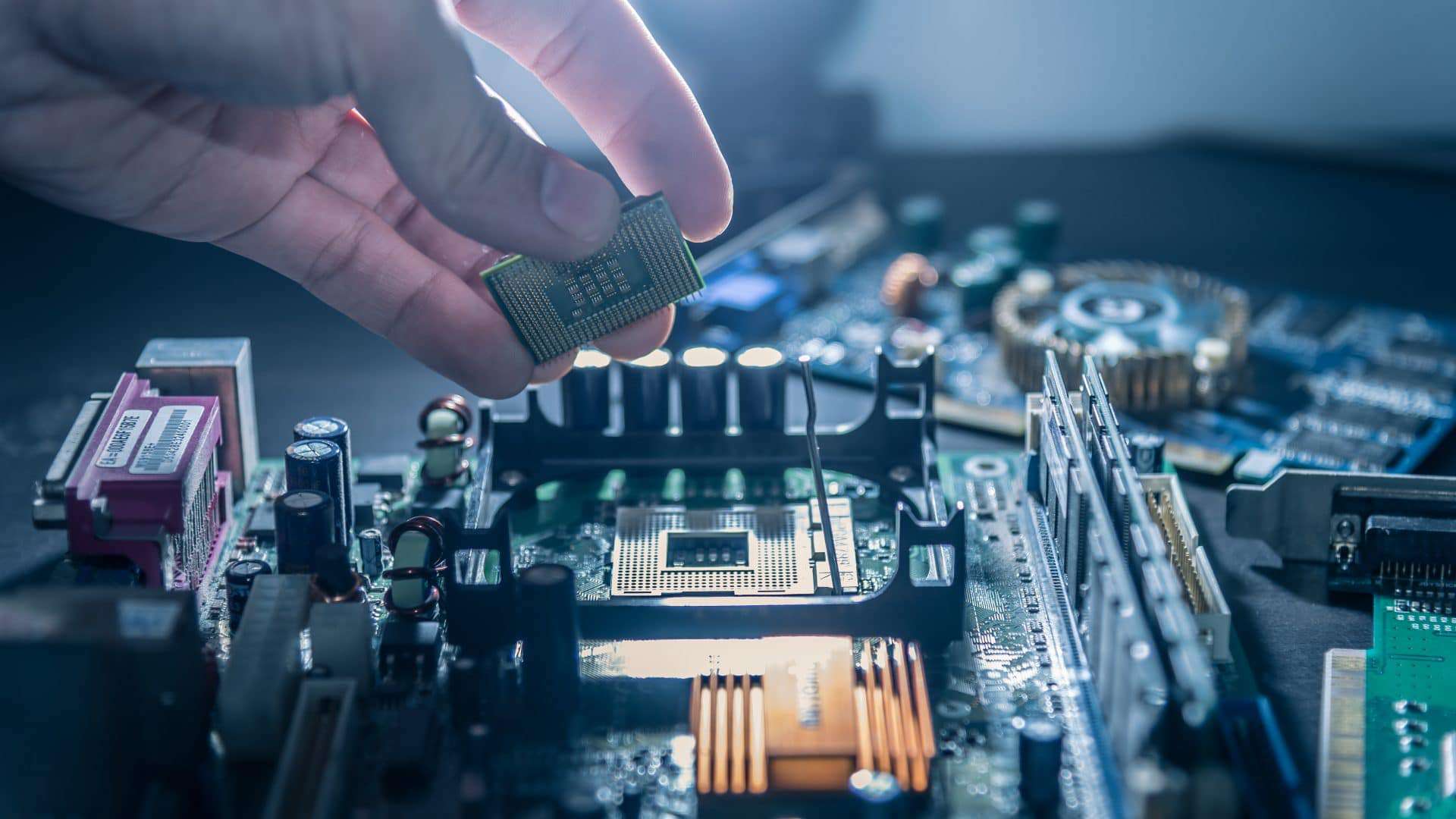

- Atualizar sempre que possível hardwares e softwares. Na maioria das vezes, as vulnerabilidades antigas utilizadas por cibercriminosos para invasões já foram corrigidas pela empresa desenvolvedora, só que nunca foram baixadas.

- Fazer constantemente backups dos dados, e testá-los. Em caso de um incidente de vazamento, as informações mais importantes da empresa estão em um lugar seguro, e o trabalho não precisa ser interrompido até que o valor de resgate seja pago.

Esperamos ter ajudado, fique atento a ações suspeitas e se previna para evitar ter seus dados roubados.

Já assistiu aos novos vídeos no YouTube do Olhar Digital? Inscreva-se no canal!