Siga o Olhar Digital no Google Discover

Cibercriminosos têm usado o sistema de notificações dos navegadores para aplicar golpes sem depender de arquivos maliciosos. A técnica, descoberta pela empresa de segurança BlackFrog, envolve uma plataforma chamada Matrix Push C2, que transforma o recurso legítimo de push notifications num canal direto para ataques de phishing e distribuição de malware.

Ofertas

Por: R$ 59,95

Por: R$ 3.099,00

Por: R$ 3.324,00

Por: R$ 799,00

Por: R$ 241,44

Por: R$ 349,90

Por: R$ 2.159,00

Por: R$ 188,99

Por: R$ 45,00

Por: R$ 379,00

Por: R$ 1.239,90

Por: R$ 943,20

Por: R$ 798,99

Por: R$ 205,91

Por: R$ 476,10

Por: R$ 1.139,05

Por: R$ 949,00

Por: R$ 7,60

Por: R$ 21,77

Por: R$ 16,63

Por: R$ 59,95

Por: R$ 7,20

Por: R$ 139,90

Por: R$ 119,90

Por: R$ 398,99

Por: R$ 79,90

Por: R$ 199,90

O golpe funciona em qualquer dispositivo que aceite notificações de navegadores, seja Windows, macOS, Linux ou Android. Ao enganar o usuário com mensagens que imitam avisos de segurança, os criminosos conseguem roubar credenciais, instalar malware persistente e até drenar carteiras de criptomoedas.

Segundo a BlackFrog, a ameaça é mais perigosa porque permite inteligência em tempo real. O criminoso sabe o que o usuário faz no navegador e ajusta as iscas conforme a vítima interage. Assim, o “clique errado” deixa de ser um acidente e vira uma resposta induzida.

Como a Matrix Push C2 transforma notificações em canal de ataque

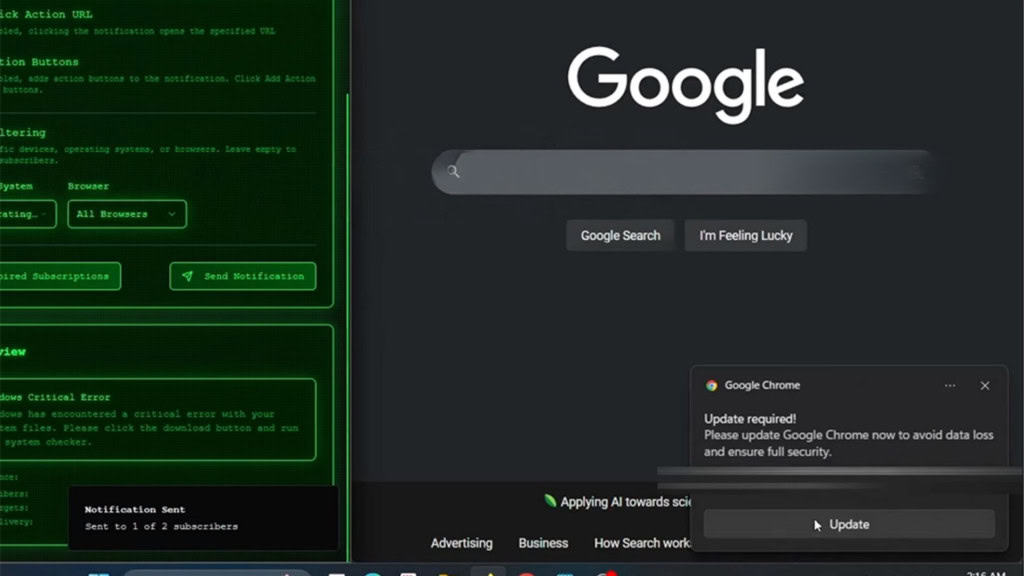

Em vez de tentar instalar algo silenciosamente no computador ou celular, os golpistas usam a Matrix Push C2 para disparar alertas falsos que parecem vindos do próprio sistema.

Assim, a plataforma funciona como um verdadeiro sistema de comando e controle (C2). Ou seja, o que deveria ser apenas uma ferramenta de alerta vira o ponto de partida para controlar a vítima.

O ataque começa com engenharia social. Ao visitar sites maliciosos ou páginas comprometidas, o usuário é induzido a permitir notificações do navegador, acreditando se tratar de uma atualização de segurança, um aviso do sistema ou um erro de software confiável.

Esse único clique substitui o download de um programa malicioso. Isso porque não há arquivo inicial para detectar. O navegador faz o trabalho sujo por conta própria.

Após a liberação das notificações, o navegador vira uma linha direta e contínua com o criminoso. A partir daí, o invasor pode enviar mensagens falsas que imitam alertas de antivírus, avisos de atualização de navegador ou erros críticos do sistema.

O visual é convincente e usa texto e ícones que reproduzem softwares conhecidos, como se fosse uma instrução urgente do próprio aparelho, conforme mostrado pela BlackFrog.

Quando a vítima interage com essas notificações, é direcionada para páginas controladas pelo criminoso. Ali, o golpe se completa: o usuário cai em sites de phishing para roubo de senhas ou em downloads que instalam malware, muitas vezes associado a fraudes financeiras.

Em suma, é um ataque “fileless” (sem arquivo): ele não começa com um arquivo, mas sim com uma permissão.

Golpe profissionaliza phishing com painel, templates e análises de campanha

A Matrix Push C2 não é apenas uma ferramenta técnica, mas um produto comercial. A plataforma é vendida como malware-as-a-service (MaaS) em canais como fóruns clandestinos e grupos no Telegram.

Os compradores pagam assinaturas que liberam recursos avançados, o que torna qualquer criminoso iniciante capaz de operar campanhas profissionais sem conhecimento técnico profundo.

O golpista acessa o serviço por meio de um painel web, similar a plataformas de marketing digital. Ali, o criminoso monitora suas vítimas em tempo real. Dá para ver:

- Quem recebeu as notificações;

- Quem clicou;

- Qual dispositivo está sendo usado;

- Qual navegador está ativo;

- Se há extensões de criptocarteiras instaladas.

Tudo isso sem infectar o sistema com malware pesado. Como a análise é instantânea, os criminosos podem ajustar seus golpes conforme o comportamento das vítimas.

O serviço traz, ainda, templates configuráveis que imitam marcas conhecidas para dar credibilidade às mensagens falsas. Entre os modelos já identificados estão MetaMask, Netflix, Cloudflare, PayPal e TikTok.

Esses templates copiam cores, logos e linguagem dessas empresas. Assim, fazem a notificação parecer legítima e reduzem o senso de alerta do usuário. O golpe ganha o tom de uma comunicação familiar. E, por isso, mais perigosa.

Leia mais:

- Amazon revela sistema de IA para caçar falhas antes de ciberataques

- Aprenda 5 cuidados que você deve ter ao usar Wi-Fi público

- 5 dicas para não cair em golpes com IA na Black Friday

O painel também oferece encurtador próprio de links e ferramentas de gestão de URLs, que permitem ao criminoso gerar endereços curtos e inofensivos para driblar filtros. Ao final, o sistema ainda mede desempenho, como se fosse uma campanha de marketing digital.

O que fazer, então? A BlackFrog recomenda tecnologias de anti data exfiltration (ADX) para bloquear tráfego de saída suspeito. No fundo, o navegador vira o mensageiro do golpe. E a notificação, a mala direta da fraude.