Um bug descoberto em novembro de 2020 permitia que hackers roubassem contas da Microsoft por meio do código de verificação usado pela empresa em seu sistema de recuperação de acesso. Pela descoberta, o pesquisador responsável ganhou US$ 50 mil (R$ 280,87 mil na conversão direta) como bônus da empresa, que já corrigiu a falha de segurança.

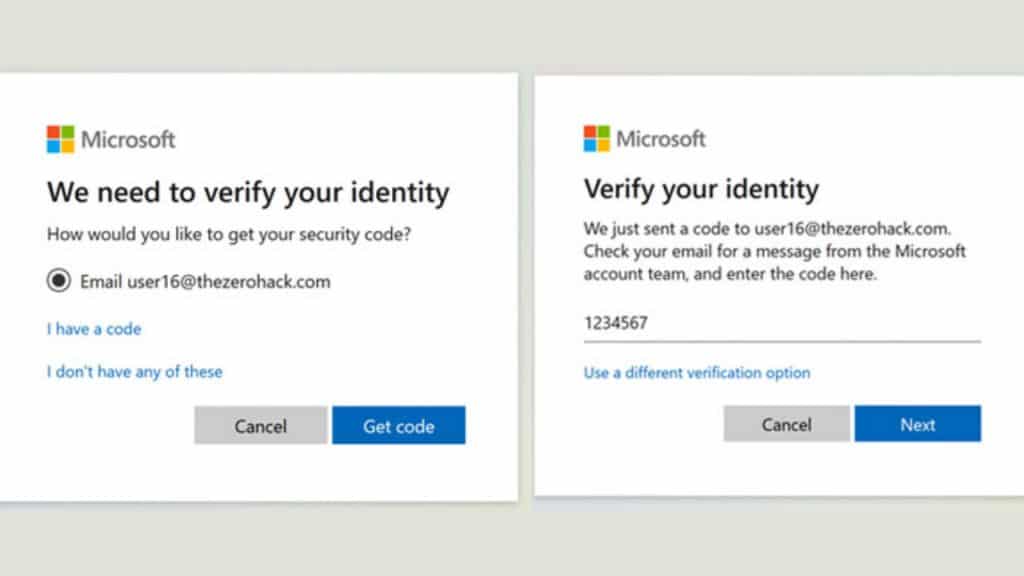

Segundo Laxman Muthiyah, o responsável pela descoberta, o bug usava técnicas de força bruta no sistema da Microsoft a fim de descobrir o código de sete dígitos enviado pela empresa aos usuários pelo sistema de recuperação – para os leigos, é a tecnologia por trás do “Esqueci minha Senha”. Normalmente, quando a opção é selecionada, a Microsoft envia um código numérico para confirmar a identidade do usuário, via e-mail, mensagem de texto ou aplicativo autenticador.

Os códigos gerados pela Microsoft são sempre aleatórios, mas os sete dígitos que os constituem possuem um volume fixo de possibilidades numéricas: 11 milhões de possíveis combinações, para ser exato. A empresa possui um sistema de criptografia que impede o uso de tecnologias automatizadas de tentativa de números, mas Muthiyah disse que, com um pouco de esforço, foi capaz de quebrar essa segurança, permitindo que ferramentas de “adivinhação”, ou seja, um script que “chuta” centenas ou até milhares de combinações em segundos, fosse aplicado e o código, eventualmente, fosse descoberto.

“Eu percebi que eles colocam os endereços de IP mesmo que os pedidos de confirmação não atinjam o servidor ao mesmo tempo”, disse o pesquisador em seu relatório técnico. Segundo ele, “apenas alguns milissegundos de atraso permitiam ao servidor detectar o ataque e bloquear o invasor”.

Muthiyah ressaltou que, ainda que esse tipo de ataque seja mais eficaz em contas que não tenham a autenticação em dois fatores ativada, perfis mais protegidos por ela também poderiam se ver em risco com essa manobra. “Se juntarmos tudo, um hacker teria que enviar todas as possibilidades de combinações de seis e sete dígitos, o que seria algo em torno de 11 milhões de tentativas, de forma concomitante à mudança de senha de qualquer conta da Microsoft (incluindo aquelas com a autenticação em dois fatores ativada)”.

Além do bug na Microsoft, Laxman Muthiyah aplicou uma técnica similar no Instagram, também obtendo relativo sucesso: no teste, ele enviou cerca de 200 mil pedidos concomitantes de recuperação de senha de aproximadamente mil máquinas diferentes, percebendo que o roubo de uma conta na rede social também era possível de ser feito assim. Pela descoberta, ele recebeu do Facebook um bônus de US$ 30 mil (R$ 168 mil).

Se os números das máquinas lhe parece muito alto ou muito completo, não se engane. Muthiya disse que, hoje em dia, qualquer serviço de nuvem – como da Amazon ou do Google – oferecem capacidades de criação de máquinas virtuais. Nas palavras do pesquisador, em uma situação real de ataque, um hacker precisaria de cerca de cinco mil endereços de IP para executar um roubo do tipo – o que “custaria cerca de US$ 150 (R$ 840) para executar uma ação completa com um milhão de códigos”.

Fonte: The Zero Hack